Dragos ha investigado y analizado una serie de softwares que descifran las contraseñas de PLC y HMI y las consecuencias que puede tener a nivel de seguridad de las máquinas e instalaciones.

Internet ofrece infinitas posibilidades para que los estafadores y ciberdelincuentes ganen dinero de forma ilegítima. Los sospechosos habituales: ransomware, compromiso de correo electrónico comercial, fraude en Internet y phishing son bien conocidos por la comunidad de seguridad de la información.

Sin embargo, durante una evaluación de vulnerabilidad de rutina, los investigadores de Dragos descubrieron una técnica de menor escala dirigida a ingenieros y operadores industriales.

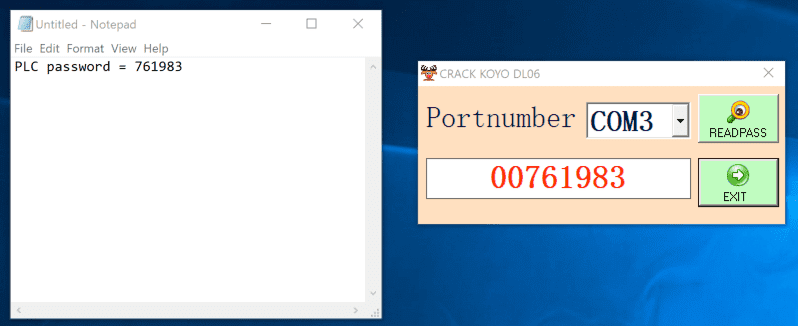

Recuperación de contraseña y una infección de malware Sality.

En la ingeniería inversa, dentro del software de “descifrado” de contraseñas, se determinó que no descifró la contraseña en absoluto, sino que explotó una vulnerabilidad en el firmware que le permitió recuperar la contraseña cuando se le ordenó. Además, el software era un lanzador de malware, infectaba la máquina con el malware Sality y convertía al host en un par en la red de bots peer-to-peer de Sality.

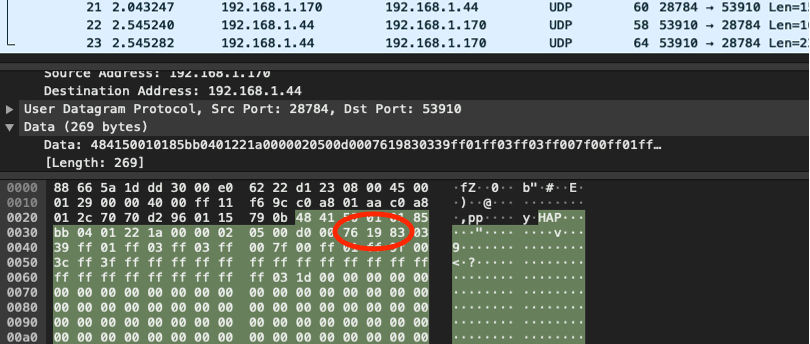

Las investigaciones anteriores dirigidas a los PLC DirectLogic dieron como resultado técnicas de craqueo exitosas. Sin embargo, Dragos descubrió que este exploit no descifra una versión codificada de la contraseña como se ha visto históricamente en los marcos de explotación populares.

La captura del tráfico SERIE enviado por el exploit permitió a los investigadores de Dragos recrearlo fuera del malware. El malware contiene una versión solo en serie del exploit, lo que requiere que el usuario tenga una conexión en serie directa desde una estación de trabajo de ingeniería (EWS) al PLC.

El malware Sality

Sality emplea la inyección de procesos y la infección de archivos para mantener la persistencia en el host. Abusa de la funcionalidad de ejecución automática de Windows para distribuir copias de sí mismo a través de Universal Serial Bus (USB), recursos compartidos de red y unidades de almacenamiento externas.

Esto podría tener implicaciones regulatorias: dado que Sality bloquea cualquier conexión saliente, los sistemas antivirus no podrán recibir actualizaciones que violen el estándar de confiabilidad CIP-007-6.

Fuente : infoPLC

Más noticias sobre Ingeniería en Mecatrónica